الأمن السيبراني

يضمن فريق الأمن السيبراني لدينا أن كل خدمة تقدمها Oivan تتمتع بمستوى عالٍ من الأمان، كما يوفر للعملاء خدمات استشارية مباشرة.

طريقتنا

إتقان الحوكمة، والتخفيف من المخاطر، وضمان الامتثال

لقد زودتنا خبرتنا من العمل مع العديد من المشاريع والعملاء من مناطق وخلفيات مختلفة بمعرفة قوية حول كيفية إنشاء منظمات أمنية وتنفيذ أطر الأمن السيبراني المحلية والعالمية.

استراتيجية الأمن السيبراني والسياسات والعمليات

نساعدك في تحديد وتنفيذ استراتيجية الأمن السيبراني الخاصة بمؤسستك وإنشاء السياسات والعمليات والإجراءات اللازمة لتحقيق مهمة عملك وحمايتها من تهديدات الأمن السيبراني.

الامتثال للأمن السيبراني

إن فهمنا الشامل للطبيعة متعددة التخصصات للأمن السيبراني سيوجه جهود مؤسستكم في الامتثال لأي متطلبات تنظيمية أو معايير أمنية. خبراء الأمن السيبراني لدينا على دراية بالعديد من معايير وتوجيهات الأمن السيبراني المحلية والعالمية. نحدد عوائق الامتثال ونعمل مع مؤسستكم على تجاوزها.

منظمة الأمن السيبراني

نساعدكم في إنشاء هيكل تنظيمي أمني مناسب، وتحديد الأدوار والمسؤوليات بدقة، مع اتباع تسلسل هرمي مناسب. يُعدّ وجود منظمة أمن سيبراني فعّالة، ذات أدوار ومسؤوليات محددة بوضوح، عاملاً أساسياً في الحفاظ على فعالية عمليات الأمن السيبراني داخل مؤسستكم.

تقييم التهديدات والمخاطر

خبرتنا الواسعة والعميقة في مجال الأمن السيبراني ستمكنكم من فهم طبيعة التهديدات ومخاطر الأمن السيبراني المحيطة بمؤسستكم وبيئتكم التجارية. يغطي تقييمنا مختلف عناصر مؤسستكم، بما في ذلك العمليات والكوادر البشرية والتكنولوجيا.

طريقتنا

احمِ تطبيقاتك بأمانٍ لا يُقهر

لقد وضع التحول الرقمي أمن البنية التحتية لتكنولوجيا المعلومات والتطبيقات في صميم ازدهار الأعمال الحديثة. فالتطبيقات الآمنة والموثوقة ضرورية لاستمرارية الأعمال الناجحة. سيساعدك خبراء الأمن السيبراني لدينا في تقييم وحماية تطبيقاتك ومنصات التكامل وفقًا لأطر ومعايير أمن التطبيقات العالمية من OWASP وSANS وغيرها.

تقييم أمان تطبيقات الويب

نقوم بتقييم وضع تطبيق الويب الخاص بك ومدى تعرضه للتهديدات والهجمات الإلكترونية. إن إجراء تقييم دوري للثغرات الأمنية واختبارات الاختراق للتطبيقات الداخلية والتطبيقات المتصلة بالإنترنت يُسهم في معالجة المشكلات الأمنية وتجنب انقطاع الأعمال الناجم عن الهجمات الإلكترونية.

تقييم أمان تطبيقات الهاتف المحمول

أصبحت تطبيقات الهاتف المحمول منتشرة في كل مكان هذه الأيام. وتشتمل هذه التطبيقات على تقنيات وثغرات أمنية محددة يجب فحصها ومعالجتها. سيقوم خبراء الأمن السيبراني لدينا بتقييم إجراءات الأمان في تطبيقاتكم، بما في ذلك تخزين البيانات، والاتصالات الآمنة، والمصادقة والتفويض، وعمليات الحقن، وغيرها من إعدادات الأمان الأساسية.

تقييم أمان واجهة برمجة التطبيقات

تُعد واجهات برمجة التطبيقات شائعة في هياكل التطبيقات الحديثة. تصل واجهات برمجة التطبيقات إلى البيانات الحساسة وتُقدمها للتطبيقات ومستخدميها. تُضعف واجهات برمجة التطبيقات الضعيفة أمن التطبيقات، وقد تُعرّض بيانات التطبيقات ومستخدميها للخطر. سيتحقق خبراء الأمن السيبراني لدينا أيضًا من تطبيقات أمان واجهات برمجة التطبيقات الحالية، ويتأكدون من أنها لا تُشكل أي تهديد أمني لتطبيقاتهم.

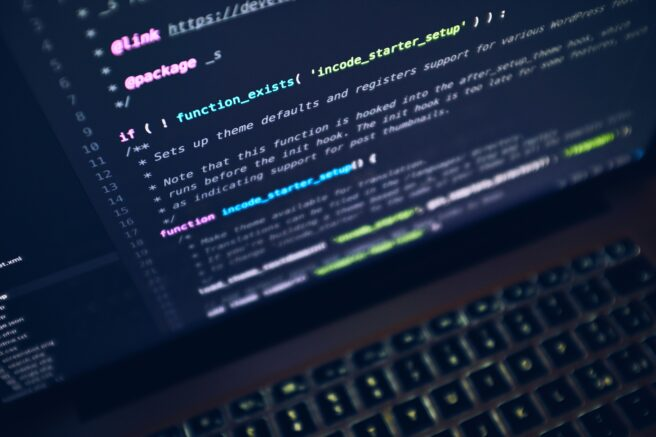

مراجعة الكود المصدر

مع تزايد تهديدات الأمن السيبراني وتعقيدها، ينبغي أن يكون بناء منصات برمجية آمنة التصميم وموثوقة الهدف الأسمى لحماية البنية التحتية الحيوية التي يعتمد عليها عملك. سيجري خبراء الأمن السيبراني لدينا مراجعةً لشفرة المصدر باتباع أفضل الممارسات العالمية لمساعدتك في تحديد أي ثغرات أمنية في منصاتك وتطبيقاتك البرمجية وإصلاحها ومنعها.

طريقتنا

عزز مستقبلك مع أمن البنية التحتية غير القابل للاختراق

تحمي الشبكات والبنى التحتية الآمنة التطبيقات والمستخدمين وبياناتهم من التهديدات والهجمات الأمنية. تضمن بنية الشبكة المناسبة، وضوابط الوصول، وتحديثات الأمان، والتكوينات، توافر الخدمة، وتحمي من الوصول غير المصرح به، أو تسرب البيانات، أو تلفها.

هندسة الشبكة الآمنة

سواءً كنتَ على السحابة أو في مقرّك، نساعدك على تخطيط وتنفيذ بنية آمنة ومرنة لشبكتك، مع ضوابط الأمان اللازمة لحماية حوادث الأمن وكشفها والتعافي منها. نعتمد في نهجنا على فهم المتطلبات الوظيفية والأمنية للشبكة لإنشاء بنية موثوقة وآمنة. نطبّق في عملنا مفهومي "الدفاع المتعمق" و"عدم الثقة" للحدّ من مخاطر وتأثيرات الخروقات الأمنية.

تقييم أمن الشبكات والبنية التحتية

نُجري تقييمات للثغرات الأمنية واختبارات اختراق لشبكتك وبنيتك التحتية لتكنولوجيا المعلومات، بما في ذلك أجهزة الشبكة والأمان، وأنظمة التشغيل، ومحطات عمل المستخدمين، وخدمات الويب، ونظام أسماء النطاقات (DNS)، والبريد الإلكتروني، وقواعد البيانات، وغيرها من خدمات المؤسسات. نحدد الثغرات الأمنية غير المُعالجة، ونتحقق منها، ونُبلغ عنها، والتي قد تؤثر على عملياتك التجارية. من الضروري إجراء تقييم دوري والتحقق من إعدادات وضوابط الأمن لشبكتك وبنيتك التحتية.

أمان Windows وAzure Active Directory

تستخدم معظم المؤسسات أنظمة Windows وAzure Active Directory. عادةً ما يتم التغاضي عن نقاط الضعف الأمنية في هذه المنصات وأخطاء تهيئة هذه الخدمات المهمة، خاصةً في بيئات تكنولوجيا المعلومات واسعة النطاق ذات الهياكل المعقدة ومئات المستخدمين والأنظمة. تصبح مشاكل الأمان أقل وضوحًا عند استخدام بنية متعددة الغابات أو متعددة النطاقات. سيساعدك خبراء الأمن لدينا في تدقيق Active Directory الخاص بك، وتحديد نقاط الضعف، واقتراح خطط عملية للتخفيف من مخاطر الأمان المُحددة.

طريقتنا

حصّن مستقبلك مع عمليات الأمن والدفاع السيبراني

نعتمد في نهجنا الاستباقي للأمن السيبراني على فهمنا العميق لطبيعة التهديدات والمخاطر الأمنية. عند حدوث أي خرق أمني، نكشف الحقائق، ونحلل السبب الجذري، ونعزز الضوابط الأمنية. خبرتنا في عمليات الأمن السيبراني وممارسات الاستجابة للحوادث تساعدك على متابعة عملياتك بدقة، وعلى دراية بتهديدات وحوادث الأمن السيبراني.

مركز عمليات الأمن

نساعدكم في تخطيط وبناء البنية التحتية وفريق مركز العمليات الأمنية (SOC) الخاص بكم وفقًا لمتطلبات أعمالكم. يضمن لكم موقعنا المحايد تجاه الموردين الحصول على خبرة مبنية على فهمنا العميق للأمن السيبراني والتكنولوجيا. كما يُمكّنكم نموذج فريقنا الموزع المُحسّن من توفير محللين وخبراء أمنيين لدعم فريقكم الأمني أثناء ساعات العمل الرسمية وبعدها، وفي عطلات نهاية الأسبوع، أو خلال العطلات الرسمية.

التهديدات والاستخبارات مفتوحة المصدر

الوعي بمخاطر الأمن السيبراني في مؤسستك ضروري لاتخاذ تدابير استباقية لردع الخصوم وحماية أعمالك. خبرتنا في مجال استخبارات المصادر المفتوحة (OSINT) ستساعدك على التحقيق في الحوادث الأمنية ومعرفة كيف يمكن للبيانات المتاحة على الإنترنت أن تستهدف أعمالك. من خلال شراكة قوية، تُبقيك قدراتنا في استخبارات تهديدات الأمن السيبراني على اطلاع دائم بتهديدات الأمن السيبراني ومؤشرات الاختراق ذات الصلة.

تقييم التسوية

يوفر لك تقييم الاختراق، سواءً كان دوريًا أو عند الطلب، رؤىً أساسية في حال حدوث اختراق أمني في مرحلة ما. نساعدك على كشف الحقائق وفحص بنيتك التحتية وشبكتك بحثًا عن أي مؤشرات اختراق (IoC) أو آثار قد يكون المهاجمون قد تركوها أثناء الخروقات الأمنية.

الاستجابة للحوادث

عند وقوع حادث أمني، تُعد جميع المهارات والخبرات اللازمة ضرورية لاحتواء حالة أنظمتك واستعادتها في أسرع وقت ممكن. تساعدك خبرتنا الفنية الواسعة في تحديد كيفية حدوث الاختراق الأمني، والسيطرة على الموقف، وإعادة أنظمتك إلى حالتها الطبيعية بناءً على طبيعة الحادث. والأهم من ذلك، نساعدك في تحديد السبب الجذري للحادث، ونوصي بالإجراءات الأمنية المناسبة لحماية بنيتك التحتية من أحداث مماثلة.

طريقتنا

تجاوز التهديدات بـ محاكاة الخصوم والوعي الأمني

لا توجد طريقة أفضل لتقييم استثماراتكم في الأمن السيبراني، ودفاعاتكم، ووعيكم الأمني من إخضاعها لهجوم عدائي مُحاكي. تستخدم خدمات محاكاة الهجوم العدائي لدينا أطر عمل ومعايير عالمية المستوى مثل MITRE ATT&CK. عند عملنا على مثل هذا المشروع، سنحدد نقاط الضعف والقصور الأمنية في حزمة التكنولوجيا والعمليات والممارسات لديكم لإعدادكم لمواجهة هجمات الأمن السيبراني الواقعية.

الهندسة الاجتماعية

نقوم بتقييم الوعي الأمني لموظفيكم ضد هجمات البريد الإلكتروني والهندسة الاجتماعية التقليدية باستخدام سيناريوهات اختبار مخصصة تناسب ملف أعمالكم. نطبق أفضل الممارسات مع الأخذ في الاعتبار بيانات الاستخبارات الأمنية التي جُمعت لهذا الغرض. نصمم التقييم خصيصًا لأدوار ومجموعات محددة من الأفراد بناءً على متطلباتكم.

الفريق الأحمر

تغطي عملية "الفريق الأحمر" جميع مراحل سلوكيات الخصوم للوصول إلى الشبكة، بدءًا من جمع المعلومات الاستخبارية عن مؤسستكم، مرورًا بالوصول الأولي إلى شبكتكم وترسيخ موطئ قدم لها، ووصولًا إلى التحرك الجانبي وتحقيق الهدف المحدد. يمكننا محاكاة استهداف الخصوم لمؤسستكم باستخدام تكتيكات وأدوات مماثلة لتلك التي يستخدمها المهاجمون السيبرانيون. خلال المحاكاة، سنقيّم دفاعاتكم الخارجية، ومراقبة الأمن، ونضج الاستجابة للحوادث، وكيف يمكن لمؤسستكم إحباط الهجمات المعادية.

افترض حدوث خرق

ما مدى العمق الذي يمكن أن يتعمق فيه المهاجم داخل شبكة مؤسستك بافتراض وجود ثغرة أمنية مجهولة أو خرق أمني؟ هذه المخاطر الأمنية حقيقية، سواءً كانت رسالة تصيد احتيالي ناجحة، أو تهديدًا داخليًا، أو خدمة خارجية ضعيفة وغير موثوقة. غالبًا ما تمر عواقب الخرق الأمني دون أن تلاحظها المؤسسة المستهدفة. من خلال وضع خدمة محاكاة الخصوم لدينا ضمن شبكة مؤسستك، نساعدك على تحديد الثغرات الأمنية الخفية وضوابط الأمان المفقودة، وإبرازها، والإبلاغ عنها.

ممارسة الأمن السيبراني في Oivan

انطلقت ممارسة التصميم في Oivan من ضرورة دمج تجارب مستخدم عالمية المستوى في مشاريعنا البرمجية المتطورة للغاية. يشمل هذا التخصص مجموعة واسعة من المهارات ووجهات النظر المتنوعة، ليس فقط من الناحية التقنية، بل أيضًا من حيث الموارد البشرية. بفريقنا المكون من ممثلين من تسع جنسيات مختلفة، يُجسد فريقنا مزيجًا رائعًا من التنوع الثقافي، مما يُنتج نسيجًا آسرًا من وجهات النظر الفريدة والرؤى الاستثنائية.